常见问题

SSL VPN LDAP认证、授权典型配置

日期:2018-11-27

浏览量:369次

SSL VPN LDAP认证

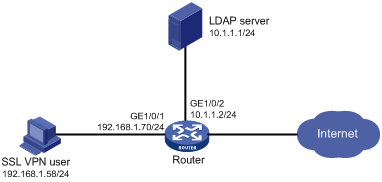

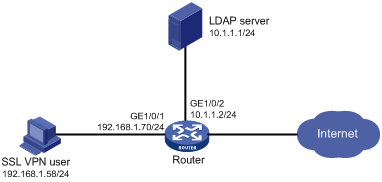

配置Router实现使用LDAP服务器对SSL VPN用户进行认证和授权。

·一台LDAP服务器与Router相连,服务器IP地址为10.1.1.1,服务器域名为ldap.com,担当认证/授权LDAP 服务器的职责。

·Router为SSL VPN网关,IP地址为192.168.1.70,服务端口为8080。

·LDAP服务器授权SSL VPN用户使用SSL VPN策略组pg1,该策略组中指定SSL VPN的用户连接保持空闲时间为120秒。

(1) 配置LDAP服务器

·本文以Microsoft Windows 2003 Server的Active Directory为例,说明该例中LDAP服务器的基本配置。

· 在LDAP服务器上设置管理员administrator的密码为admin!123456。

· 在LDAP服务器上添加用户名为aaa的用户,密码为ldap!123456,所属组为Users。

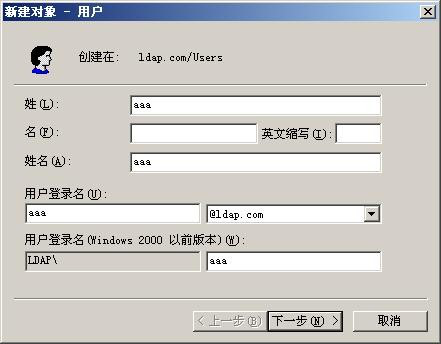

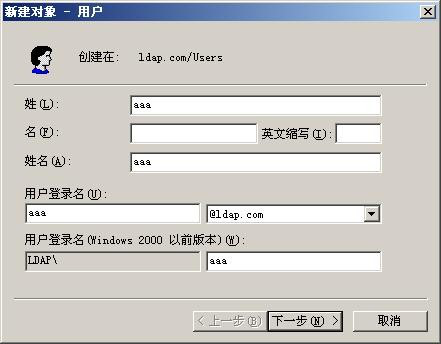

# 添加用户aaa。

· 在LDAP服务器上,选择[开始/管理工具]中的[Active Directory用户和计算机],打开Active Directory用户管理界面;

· 在Active Directory用户管理界面的左侧导航树中,点击ldap.com节点下的“Users”按钮;

· 选择[操作/新建/用户],打开[新建对象-用户]对话框;

·在对话框中输入用户登录名aaa,并单击<下一步>按钮。

图1-23 新建用户aaa

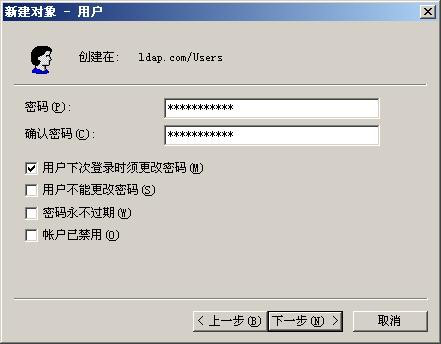

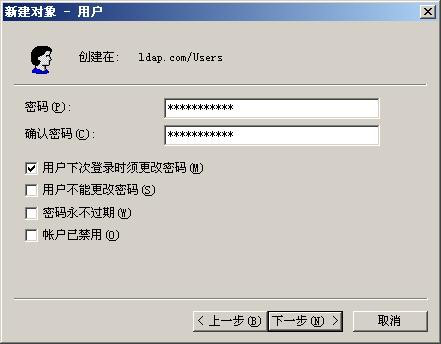

·在弹出的对话框的“密码”区域框内输入用户密码ldap!123456,并单击<下一步>按钮。用户帐户的其它属性(密码的更改方式、密码的生存方式、是否禁用帐户)请根据实际情况选择配置,图中仅为示例。

图1-24 设置用户密码

· 单击<完成>按钮,创建新用户aaa。

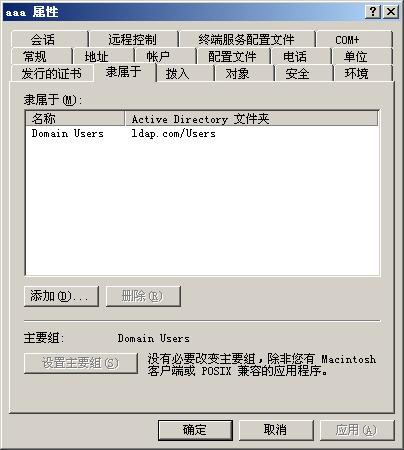

# 将用户aaa加入Users组。

· 在Active Directory用户管理界面的左侧导航树中,点击ldap.com节点下的“Users”按钮;

· 在右侧的Users信息框中右键单击用户aaa,选择“属性”项;

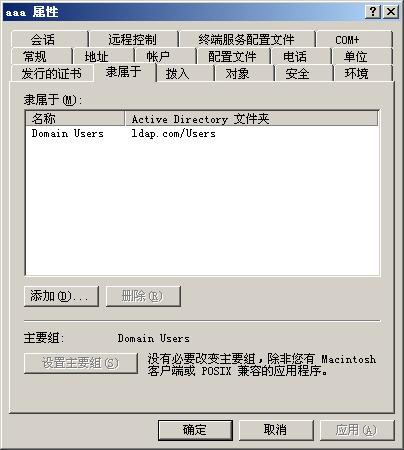

·在弹出的[aaa属性]对话框中选择“隶属于”页签,并单击<添加(D)...>按钮。

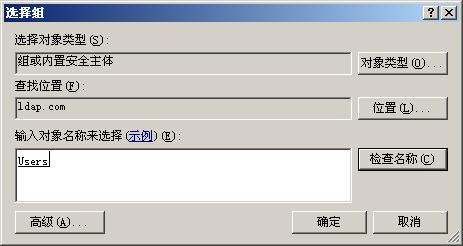

图1-25 修改用户属性

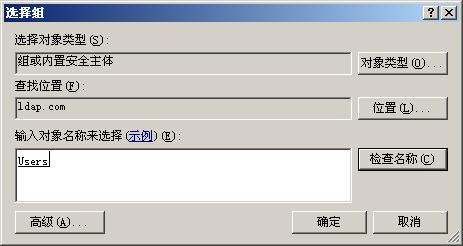

· 在弹出的[选择组]对话框中的可编辑区域框中输入对象名称“Users”,单击<确定>,完成用户aaa添加到Users组。

图1-26 添加用户aaa到用户组Users

# 完成用户aaa的添加之后,还需要配置管理员用户administrator的密码为admin!123456。

·在右侧的Users信息框中右键单击管理员用户administrator,选择“设置密码(S)...”项;

· 在弹出的密码添加对话框中设置管理员密码,详细过程略。

(2) 配置Router

# 配置接口GigabitEthernet1/0/1的IP地址,SSL VPN用户将通过该地址连接Router。

<Router> system-view

[Router] interface gigabitethernet 1/0/1

[Router-GigabitEthernet1/0/1] ip address 192.168.1.70 24

[Router-GigabitEthernet1/0/1] quit

# 配置接口GigabitEthernet1/0/2的IP地址,Router将通过该地址与服务器通信。

[Router] interface gigabitethernet 1/0/2

[Router-GigabitEthernet1/0/2] ip address 10.1.1.2 255.255.255.0

[Router-GigabitEthernet1/0/2] quit

# 创建PKI域sslvpn,并获取CA及本地证书。具体配置请参见“安全配置指导”中的“PKI”,此处略。

# 创建SSL服务器端策略myssl。

[Router] ssl server-policy myssl

# 配置SSL服务器端策略使用的PKI域名为sslvpn。

[Router-server-policy-myssl] pki-domain sslvpn

[Router-server-policy-myssl] quit

# 创建SSL VPN Gateway,名称为g1。

[Router] sslvpn gateway g1

# 配置引用的SSL服务器端策略为myssl

[Router-gateway-g1] ssl server-policy myssl

# 配置SSL VPN Gateway的IP地址为192.168.1.70,端口号为8080。

[Router-gateway-g1] ip address 192.168.1.70 port 8080

# 开启当前的SSL VPN Gateway。

[Router-gateway-g1] service enable

[Router-gateway-g1] quit

# 创建SSL VPN Context,名称为aaa。

[Router] sslvpn context aaa

# 配置引用的Gateway为g1。

[Router-sslvpn-context-aaa] gateway g1

# 配置使用的AAA认证域为bbb。

[Router-sslvpn-context-aaa] aaa domain bbb

# 创建SSL VPN策略组,名称为pg1,并指定SSL VPN的用户连接保持空闲时间为120秒。

[Router-sslvpn-context-aaa] policy-group pg1

[Router-sslvpn-context-aaa-policy-group-pg1] timeout idle 120

[Router-sslvpn-context-aaa-policy-group-pg1] quit

# 开启SSL VPN Context服务。

[Router-sslvpn-context-aaa] service enable

# 创建LDAP服务器ldap1。

[Router] ldap server ldap1

# 配置LDAP认证服务器的IP地址为10.1.1.1。

[Router-ldap-server-ldap1] ip 10.1.1.1

# 配置具有管理员权限的用户DN为cn=administrator,cn=users,dc=ldap,dc=com。

[Router-ldap-server-ldap1] login-dn cn=administrator,cn=users,dc=ldap,dc=com

# 配置具有管理员权限的用户密码为明文的admin!123456。

[Router-ldap-server-ldap1] login-password simple admin!123456

# 配置查询用户的起始目录为dc=ldap,dc=com。

[Router-ldap-server-ldap1] search-base-dn dc=ldap,dc=com

[Router-ldap-server-ldap1] quit

# 创建LDAP属性映射表test。

[Router] ldap attribute-map test

# 配置将LDAP服务器属性memberof按照前缀为cn=、分隔符为逗号(,)的格式提取出的内容映射成AAA属性User group。

[Router-ldap-attr-map-test] map ldap-attribute memberof prefix cn= delimiter , aaa-attribute user-group

[Router-ldap-attr-map-test] quit

# 创建LDAP方案shml。

[Router] ldap scheme shml

# 配置LDAP认证服务器和授权服务器均为ldap1。

[Router-ldap-shml] authentication-server ldap1

[Router-ldap-shml] authorization-server ldap1

# 配置引用的LDAP属性映射表为test。

[Router-ldap-shml] attribute-map test

[Router-ldap-shml] quit

# 创建ISP域bbb,为SSL VPN用户配置AAA认证方法为LDAP认证、LDAP授权、不计费。

[Router] domain bbb

[Router-isp-bbb] authentication sslvpn ldap-scheme shml

[Router-isp-bbb] authorization sslvpn ldap-scheme shml

[Router-isp-bbb] accounting sslvpn none

[Router-isp-bbb] quit

# 创建本地用户组users,指定授权SSL VPN策略组为pg1。

[Router] user-group users

[Router-ugroup-users] authorization-attribute sslvpn-policy-group pg1

[Router-ugroup-users] quit

无

配置Router实现使用LDAP服务器对SSL VPN用户进行认证和授权。

·一台LDAP服务器与Router相连,服务器IP地址为10.1.1.1,服务器域名为ldap.com,担当认证/授权LDAP 服务器的职责。

·Router为SSL VPN网关,IP地址为192.168.1.70,服务端口为8080。

·LDAP服务器授权SSL VPN用户使用SSL VPN策略组pg1,该策略组中指定SSL VPN的用户连接保持空闲时间为120秒。

(1) 配置LDAP服务器

·本文以Microsoft Windows 2003 Server的Active Directory为例,说明该例中LDAP服务器的基本配置。

· 在LDAP服务器上设置管理员administrator的密码为admin!123456。

· 在LDAP服务器上添加用户名为aaa的用户,密码为ldap!123456,所属组为Users。

# 添加用户aaa。

· 在LDAP服务器上,选择[开始/管理工具]中的[Active Directory用户和计算机],打开Active Directory用户管理界面;

· 在Active Directory用户管理界面的左侧导航树中,点击ldap.com节点下的“Users”按钮;

· 选择[操作/新建/用户],打开[新建对象-用户]对话框;

·在对话框中输入用户登录名aaa,并单击<下一步>按钮。

图1-23 新建用户aaa

·在弹出的对话框的“密码”区域框内输入用户密码ldap!123456,并单击<下一步>按钮。用户帐户的其它属性(密码的更改方式、密码的生存方式、是否禁用帐户)请根据实际情况选择配置,图中仅为示例。

图1-24 设置用户密码

· 单击<完成>按钮,创建新用户aaa。

# 将用户aaa加入Users组。

· 在Active Directory用户管理界面的左侧导航树中,点击ldap.com节点下的“Users”按钮;

· 在右侧的Users信息框中右键单击用户aaa,选择“属性”项;

·在弹出的[aaa属性]对话框中选择“隶属于”页签,并单击<添加(D)...>按钮。

图1-25 修改用户属性

· 在弹出的[选择组]对话框中的可编辑区域框中输入对象名称“Users”,单击<确定>,完成用户aaa添加到Users组。

图1-26 添加用户aaa到用户组Users

# 完成用户aaa的添加之后,还需要配置管理员用户administrator的密码为admin!123456。

·在右侧的Users信息框中右键单击管理员用户administrator,选择“设置密码(S)...”项;

· 在弹出的密码添加对话框中设置管理员密码,详细过程略。

(2) 配置Router

# 配置接口GigabitEthernet1/0/1的IP地址,SSL VPN用户将通过该地址连接Router。

<Router> system-view

[Router] interface gigabitethernet 1/0/1

[Router-GigabitEthernet1/0/1] ip address 192.168.1.70 24

[Router-GigabitEthernet1/0/1] quit

# 配置接口GigabitEthernet1/0/2的IP地址,Router将通过该地址与服务器通信。

[Router] interface gigabitethernet 1/0/2

[Router-GigabitEthernet1/0/2] ip address 10.1.1.2 255.255.255.0

[Router-GigabitEthernet1/0/2] quit

# 创建PKI域sslvpn,并获取CA及本地证书。具体配置请参见“安全配置指导”中的“PKI”,此处略。

# 创建SSL服务器端策略myssl。

[Router] ssl server-policy myssl

# 配置SSL服务器端策略使用的PKI域名为sslvpn。

[Router-server-policy-myssl] pki-domain sslvpn

[Router-server-policy-myssl] quit

# 创建SSL VPN Gateway,名称为g1。

[Router] sslvpn gateway g1

# 配置引用的SSL服务器端策略为myssl

[Router-gateway-g1] ssl server-policy myssl

# 配置SSL VPN Gateway的IP地址为192.168.1.70,端口号为8080。

[Router-gateway-g1] ip address 192.168.1.70 port 8080

# 开启当前的SSL VPN Gateway。

[Router-gateway-g1] service enable

[Router-gateway-g1] quit

# 创建SSL VPN Context,名称为aaa。

[Router] sslvpn context aaa

# 配置引用的Gateway为g1。

[Router-sslvpn-context-aaa] gateway g1

# 配置使用的AAA认证域为bbb。

[Router-sslvpn-context-aaa] aaa domain bbb

# 创建SSL VPN策略组,名称为pg1,并指定SSL VPN的用户连接保持空闲时间为120秒。

[Router-sslvpn-context-aaa] policy-group pg1

[Router-sslvpn-context-aaa-policy-group-pg1] timeout idle 120

[Router-sslvpn-context-aaa-policy-group-pg1] quit

# 开启SSL VPN Context服务。

[Router-sslvpn-context-aaa] service enable

# 创建LDAP服务器ldap1。

[Router] ldap server ldap1

# 配置LDAP认证服务器的IP地址为10.1.1.1。

[Router-ldap-server-ldap1] ip 10.1.1.1

# 配置具有管理员权限的用户DN为cn=administrator,cn=users,dc=ldap,dc=com。

[Router-ldap-server-ldap1] login-dn cn=administrator,cn=users,dc=ldap,dc=com

# 配置具有管理员权限的用户密码为明文的admin!123456。

[Router-ldap-server-ldap1] login-password simple admin!123456

# 配置查询用户的起始目录为dc=ldap,dc=com。

[Router-ldap-server-ldap1] search-base-dn dc=ldap,dc=com

[Router-ldap-server-ldap1] quit

# 创建LDAP属性映射表test。

[Router] ldap attribute-map test

# 配置将LDAP服务器属性memberof按照前缀为cn=、分隔符为逗号(,)的格式提取出的内容映射成AAA属性User group。

[Router-ldap-attr-map-test] map ldap-attribute memberof prefix cn= delimiter , aaa-attribute user-group

[Router-ldap-attr-map-test] quit

# 创建LDAP方案shml。

[Router] ldap scheme shml

# 配置LDAP认证服务器和授权服务器均为ldap1。

[Router-ldap-shml] authentication-server ldap1

[Router-ldap-shml] authorization-server ldap1

# 配置引用的LDAP属性映射表为test。

[Router-ldap-shml] attribute-map test

[Router-ldap-shml] quit

# 创建ISP域bbb,为SSL VPN用户配置AAA认证方法为LDAP认证、LDAP授权、不计费。

[Router] domain bbb

[Router-isp-bbb] authentication sslvpn ldap-scheme shml

[Router-isp-bbb] authorization sslvpn ldap-scheme shml

[Router-isp-bbb] accounting sslvpn none

[Router-isp-bbb] quit

# 创建本地用户组users,指定授权SSL VPN策略组为pg1。

[Router] user-group users

[Router-ugroup-users] authorization-attribute sslvpn-policy-group pg1

[Router-ugroup-users] quit

无